Emotetエモテット対策

Emotet(エモテット)とは

Emotetは、2014 年に初めて確認されたマルウェアです。当初はオンラインバンキングのアカウント情報(ユーザー名およびパスワード)を窃取することを目的としたマルウェアとして報告されていました。

その後、様々な変更が加えられ、現在においては2014 年出現当時とは全く異なる挙動や目的を持ったマルウェアとなっています。

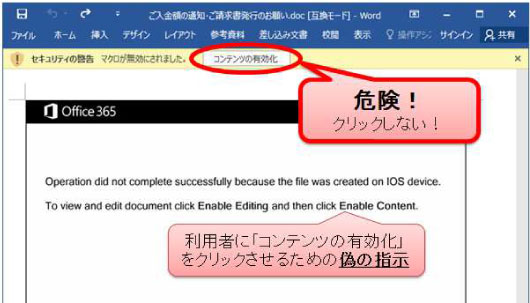

2020 年から急増し感染拡大しており近年の特徴としては、なりすましメールに添付されたWord やExcel のマクロを実行することによって感染が始まります。

マクロが実行されると、複数のコマンドプロンプトやPowerShell を跨いで実行され、不正サーバへの接続が発生、最終的にEmotet 本体であるEXE ファイルがダウンロード・実行されEmotet に感染します。

Excel の不正マクロが実行された場合、以下の流れでEmotet がダウンロードされる。

複数のコマンドを跨ぐことで分析されづらくしている。

不正マクロがこうして複数のプロセスを介しているのは、容易に処理を分析されないようにするためと考えられます。

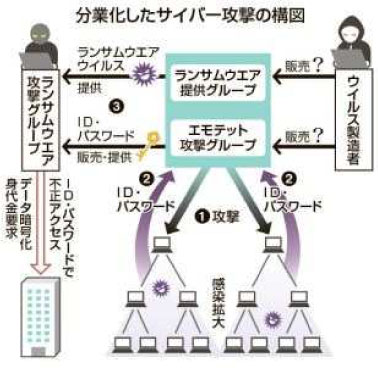

このように発見されにくくするために様々な手法が駆使され、PC に潜伏したEmotet が不正モジュールをダウンロードし 情報を搾取します。さらにランサムウェアがダウンロードされ端末内のデータを暗号化、もしくは破壊して活動の痕跡を消し去ってしまいます。

Emotet は自己増殖しセキュリティの隙間からネットワーク内の他の端末への侵入を試みます。Emotet は潜伏しながら アップデートを行うのでより巧妙になり組織内で爆発的に感染拡大します。

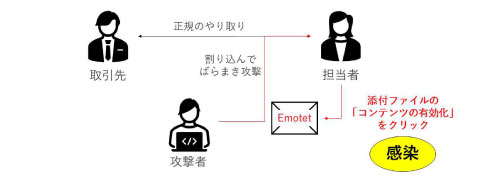

盗んだ情報が悪用され、メールのやり取り履歴がある宛先へ、正規のメールを装ってEmotet のばらまき攻撃が行われます。 取引先のメール受信者から連絡があり、ここではじめて感染に気づいてもすでに手遅れということにもなります。

Emotet に感染した端末からメールアドレスなどの情報を搾取

取引先や顧客にばらまきメールを送信

最恐ウイルス「Emotet」猛威

経済産業省で注意喚起

「世界で最も危険」と言われるコンピューターウイルス「Emotet(エモ テット)」が猛威を振るっている。

- Emotet感染メールは22年2月末までに少なくとも世界で計約360万通が送 信され、今年3月1日と2日の両日だけで少なくとも約180万通がばらまかれ た。

- トヨタ自動車がウイルスに感染させられた取引先部品メーカーのシステム障害 で操業休止を余儀なくされるなどEmotetの関与が疑われる

- 昨年末の時点までに、世界で100万台以上のパソコンが感染し、銀行などの金 融機関が少なくとも25億ドル(当時のレートで約2600億円)の損害を被ったとさ れる。

- 今年3月2日、新たに8760件見つかり、最も多かった20年9月14日(1695件) の5倍以上に達した。積水ハウスやライオン、クラシエホールディングスといった大 手企業も次々に感染を公表している。

◇見え隠れするロシアの影

Emotet

取り引き先・返信のイメージでメールに添付され非常に紛らわしい

Emotet対策も Pico-UTM 100 Sが有効

Emotetの攻撃では、過去にやり取りされたメールが攻撃者に盗まれ、その内容やメールアドレスが転用 されて、ウイルスメールとして送られて来ます。通常のメール相手を装い送られるので判別が非常に難しい。

- 例1Emotetのマクロ付きのWordやExcelの文書ファイル、あるいはこれらをパスワード付きのZIP形式で圧縮したファイルがメールに添付されており、ファイルを開いてマクロを有効化して感染するケース

-

Pico-UTM 100 Sはローカルのシグネチャとクラウドでウイルス検知する機能です。

実行ファイルはシグネチャとクラウド両方でスキャンされブロックされます。

Word、Excel、ZIPなどのファイルはクラウドでスキャンされブロックされます。 - 例2Emotetの添付ファイルでなく、メール本文中のリンクをクリックすると前述の悪性のWordやExcelの文書ファイルがダウンロードされるケースや、アプリケーションのインストールを装ってEmotetに感染させるケース。

-

Pico-UTM 100 Sはシグネチャがある場合はリンクとアプリケーション両方もブロックされます。

メール内の悪意のあるリンクをクリックすると、マルウェアサイト防止の機能で、そのアクセスがブロックされます。

最後はアンチウィルスの機能でダウンロードされるファイルをスキャンしブロックできます。 - 例3Emotetが情報搾取などの活動を行う際には、専用のモジュールをダウンロードしてメモリ上で動作させるケース。

-

Pico-UTM 100 Sはネットワークのトラフィックをスキャンするデバイスですが、端末のメモリを監視できません。

それは端末のアンチウィルスソフトウェアの機能です。

通常はウイルスパターンのシグネチャがあるのでウイルスのダウンロードデータやトラフィック通過時にを検知されます。 - 例4ワーム機能を有しておりネットワーク内で自己増殖し、感染端末を増加させるケースがある。

-

Pico-UTM 100 Sはネットワークのトラフィックをスキャンするデバイスですので、経由しないトラフィックはスキャンできません。

感染端末を増加させないように、重要なデバイス、或いは少数のデバイスの前にPico-UTM 100 Sを配置することをおすすめです。

例えば、NASの前に一台を配置し、 他の場所にも配置します。

※シグネチャ:ウイルスや不正アクセスのルール情報のリスト